Schatten-IT entsteht selten aus Nachlässigkeit – oft sogar aus Engagement.

🚨 Was ist Schatten-IT? Was genau ist das Problem?

Mitarbeitende nutzen Tools und Dienste, die ihre Arbeit effizienter machen sollen: ein schneller Datei-Upload in den privaten Cloud-Speicher, ein KI-gestütztes Text Tool oder ein praktisches Browser-Plugin. Was als pragmatische Lösung im Arbeitsalltag beginnt, geschieht dabei meist ohne böse Absicht – aber auch ohne Rücksprache mit der IT.

Gerade diese scheinbar harmlosen Anwendungen entziehen sich der Sichtbarkeit und Kontrolle der offiziellen IT-Strukturen. Sie umgehen zentrale Sicherheitsrichtlinien, verarbeiten sensible Unternehmensdaten ohne Überwachung – und eröffnen damit Angriffsflächen, die weder nachvollziehbar noch abschaltbar sind.

Im Ernstfall fehlen der IT-Abteilung die Informationen, um Sicherheitsvorfälle zu bewerten, zu stoppen oder überhaupt zu erkennen. Die Folge: Ein Verlust an Steuerungsfähigkeit, der nicht nur die technische Stabilität, sondern auch die Einhaltung von Compliance-Vorgaben massiv gefährdet.

Laut einer aktuellen Studie von Gartner (2024) operieren heute über 40 % der Cloud-Dienste in Unternehmen außerhalb der Kontrolle der IT-Abteilung. Noch gravierender: 80 % der Sicherheitsverantwortlichen geben an, mindestens einmal im Jahr durch Schatten-IT mit einem sicherheitsrelevanten Vorfall konfrontiert zu sein.

Schatten-IT ist damit kein Randphänomen, sondern ein organisatorisches Kernrisiko – vor allem, wenn es unbemerkt bleibt. Wer dem begegnen will, braucht neben technischen Lösungen auch klare Prozesse, gezielte Schulung – und eine offene, vertrauensvolle Kommunikation zwischen IT und Fachabteilungen.

Was als pragmatische Lösung beginnt, kann schnell zum echten Risiko werden.

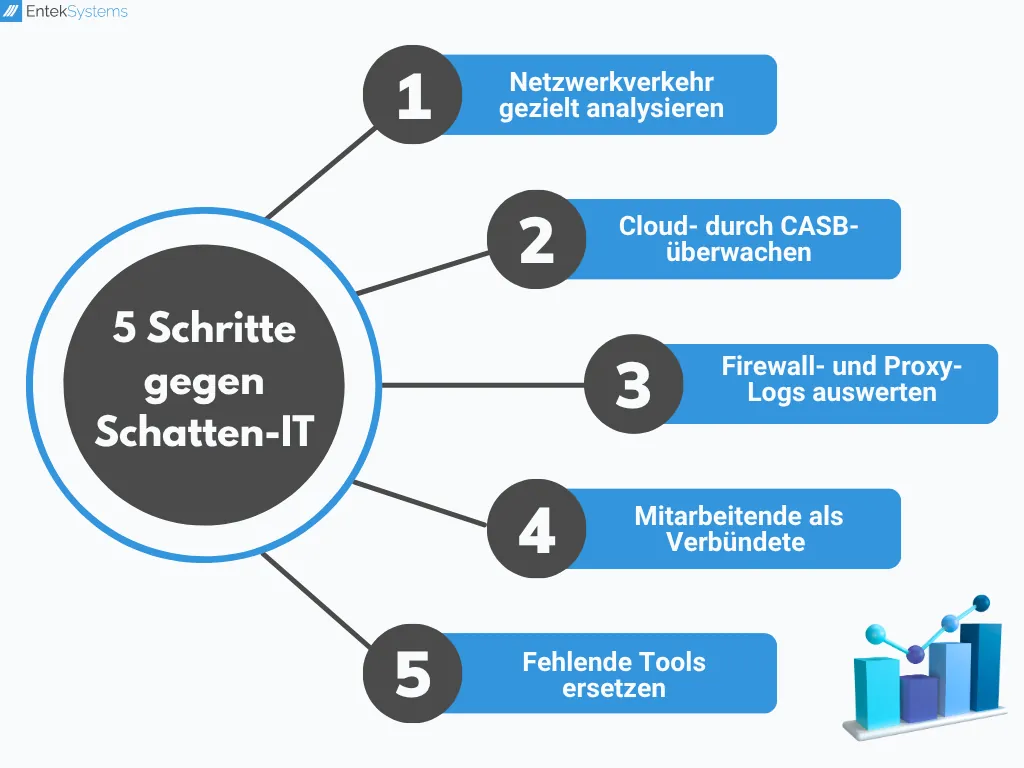

📋 5 Schritte um Schatten-IT zu erkennen & zu vermeiden

1️⃣ Netzwerkverkehr gezielt analysieren

Nicht genehmigte Tools hinterlassen Spuren im Netzwerk.

Laut IBM lassen sich über 80 % aller unbekannten Anwendungen durch Netzwerktraffic-Analysen identifizieren.

Ein regelmäßiger Abgleich des Datenverkehrs mit bekannten IP-Ranges und DNS-Abfragen hilft, verdächtige Aktivitäten zu erkennen – besonders bei Tools, die externe Cloud-Dienste ansprechen.

Netzwerk-Monitoring-Software kann hier automatisiert alarmieren, sobald unerlaubte Zugriffe auffallen.

2️⃣ Cloud-Dienste mit CASB-Lösungen überwachen

Der Trend zur Cloud verstärkt das Risiko: Laut McAfee nutzen Unternehmen im Schnitt über 1.000 unterschiedliche Cloud-Dienste, von denen weniger als 10 % offiziell genehmigt sind.

Cloud Access Security Broker (CASB) schaffen Abhilfe. Sie sitzen als Kontrollinstanz zwischen Nutzer und Cloud-Dienst, erkennen in Echtzeit unautorisierte Aktivitäten, klassifizieren Risiken und setzen gezielte Richtlinien um.

Moderne CASB-Lösungen ermöglichen differenzierte Freigaben, statt alles pauschal zu blockieren – ein Schlüssel zur Akzeptanz.

3️⃣ Firewall- und Proxy-Logs auswerten

Laut einer Ponemon-Studie (2022) hatten 63 % der Unternehmen, die von Schatten-IT betroffen waren, in ihren eigenen Logs Hinweise auf die Nutzung – diese wurden jedoch nicht ausgewertet.

Dabei sind Firewall- und Proxy-Logs oft Gold wert: Sie dokumentieren präzise, welche Anwendungen, Geräte oder Dienste genutzt werden – und wann.

Mit einer SIEM-Lösung lassen sich diese Daten konsolidieren, korrelieren und in Echtzeit auswerten.

4️⃣ Mitarbeitende als Verbündete gewinnen

Technologie allein reicht nicht. Laut Forrester fühlen sich 49 % der Angestellten nicht ausreichend über IT-Richtlinien informiert.

Viele handeln aus Not – weil die offiziellen Werkzeuge zu umständlich sind oder fehlen.

Der Schlüssel liegt in der Aufklärung auf Augenhöhe: Workshops, interne Kampagnen und eine Fehlerkultur, die nicht sanktioniert, sondern unterstützt. Denn wer Risiken meldet, sollte als Problemlöser gelten – nicht als Störenfried.

5️⃣ Fehlende Werkzeuge erkennen – und gezielt ersetzen

Schatten-IT ist oft ein Indikator für funktionale Lücken. Laut einer Umfrage von Netskope (2023) nennen 68 % der Nutzer die fehlende Funktionalität offizieller Tools als Hauptgrund für den Griff zu inoffiziellen Alternativen.

Statt diese schlicht und konsequent zu verbieten, gilt es, die Ursachen zu verstehen und sich folgende Fragen zu stellen:

- Warum greifen Teams zu externen Tools?

- Welche Funktionen fehlen?

- Und wo lassen sich sichere Alternativen schaffen – inklusive schneller Genehmigungsprozesse?

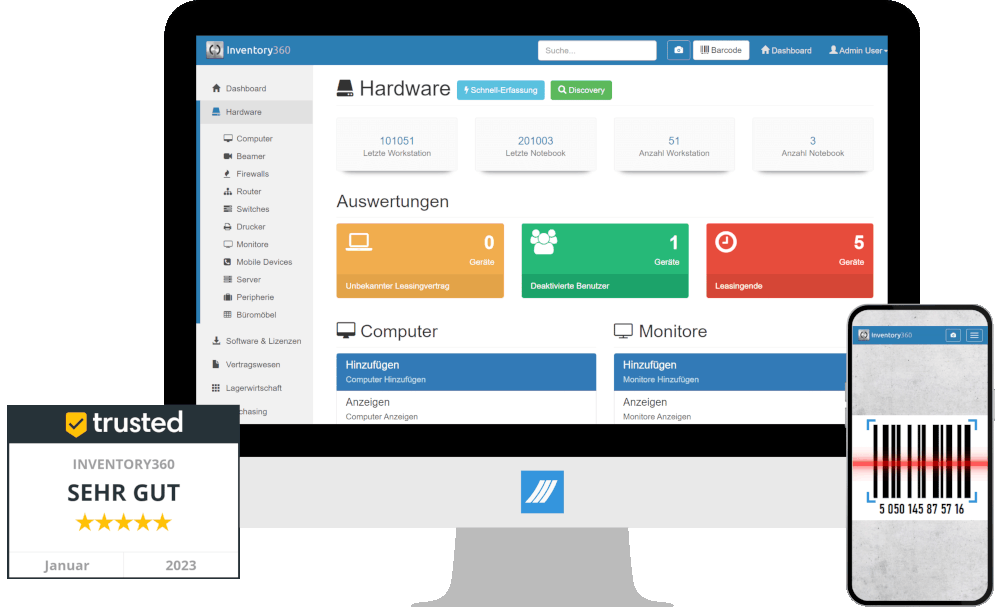

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

🧩 IT-Asset-Management: Der strategische Hebel gegen Schatten-IT

Schatten-IT entsteht selten aus Nachlässigkeit – sondern fast immer aus einem Mangel an Transparenz. Unternehmen, die nicht genau wissen, welche Geräte, Anwendungen und Cloud-Dienste tatsächlich im Einsatz sind, laufen Gefahr, Sicherheitslücken zu übersehen und Compliance-Vorgaben zu verletzen. Genau hier setzt IT-Asset-Management (ITAM) an – als strukturierter Gegenpol zur inoffiziellen IT-Nutzung.

Ein professionelles ITAM-System bietet weit mehr als eine einfache Inventarliste. Es schafft die Basis für Sicherheit, Kontrolle und Zukunftsfähigkeit, indem es alle relevanten IT-Ressourcen zentral und verlässlich abbildet:

-

Zentrale Übersicht über alle IT-Assets

Ob Notebooks, Server, mobile Endgeräte oder Applikationen – sämtliche Komponenten sind vollständig erfasst, kategorisiert und dokumentiert.

-

Automatisierte Erkennung neuer Systeme

Neue Geräte oder Softwareinstallationen werden automatisch identifiziert und ins System integriert – inklusive jener, die bislang „unter dem Radar“ liefen.

-

Lizenzabgleich und Nutzungsmonitoring

Durch den Vergleich von Lizenzbestand und tatsächlicher Nutzung lassen sich nicht autorisierte oder doppelt installierte Programme frühzeitig erkennen.

-

Fundierte Entscheidungsgrundlagen

Mit der ganzheitlichen Sicht auf alle IT-Ressourcen können Budgets zielgerichtet geplant, Beschaffungen optimiert und Risiken schneller eingeschätzt werden.

-

Revisionssichere Compliance-Dokumentation

Ganz gleich ob DSGVO, ISO 27001 oder branchenspezifische Auflagen – ein vollständiges ITAM ermöglicht den lückenlosen Nachweis regulatorischer Anforderungen.

⚡ Das zentrale Risiko unentdeckter Assets

Laut Studien aus dem Jahr 2023 geben über 59 % der Unternehmen an, dass unentdeckte IT-Assets ein zentrales Risiko für ihre Sicherheitsarchitektur darstellen. Gleichzeitig konnten Unternehmen mit aktivem ITAM im Schnitt 30 % effizienter auf Audits und Vorfälle reagieren.

Richtig eingesetzt wird IT-Asset-Management so zum zentralen Steuerungsinstrument einer modernen IT-Strategie – und zum wirksamsten Mittel gegen das unkontrollierte Wachstum von Schatten-IT.

Wer seine IT-Landschaft kennt, kann sie auch schützen.

🛡️ Fazit: Schatten-IT ist kein IT-Problem – sondern ein strategisches Unternehmensrisiko

Schatten-IT entsteht nicht aus Nachlässigkeit, sondern oft aus Innovationsdrang und pragmatischem Handeln. Genau darin liegt ihre Gefahr: Sie wächst im Verborgenen, nutzt fremde Infrastrukturen, verarbeitet sensible Daten – und entzieht sich dabei der Kontrolle der IT-Abteilungen. Die Folge sind erhebliche Sicherheitslücken, Compliance-Verstöße und ein Verlust an Steuerungsfähigkeit.

Die Zahlen sprechen eine klare Sprache: Über 40 % der Cloud-Dienste in Unternehmen werden außerhalb der offiziellen IT verwendet, mehr als 80 % der Sicherheitsteams berichten jährlich über Vorfälle mit Schatten-IT. Das ist kein Randphänomen – das ist strukturelles Risiko.

Doch Unternehmen sind dem nicht hilflos ausgeliefert. Wer technische Überwachung (z. B. CASB, Netzwerk-Monitoring, SIEM), gelebte IT-Richtlinien und ein modernes IT-Asset-Management kombiniert, schafft Transparenz, reduziert Risiken und stärkt die digitale Resilienz. Hinzu kommt: Der Dialog mit Mitarbeitenden – nicht als Kontrolle, sondern als Partnerschaft – ist der Schlüssel zu einer IT-Kultur, die Verantwortung teilt statt sie zu verdrängen.

Schatten-IT lässt sich nicht zu 100 % eliminieren. Aber sie lässt sich steuern, sichtbar machen – und auf ein beherrschbares Maß reduzieren.

Wer heute seine IT-Strategie zukunftssicher aufstellen will, kommt an einem professionellen Umgang mit Schatten-IT nicht vorbei.

Denn: Nur wer weiß, was im System passiert, kann es auch schützen. 🛡️