Der britische Automobilhersteller Jaguar Land Rover (JLR) war Mitte/Ende August 2025 Ziel eines Cyberangriffs, durch den die Produktion in seinen Werken im Vereinigten Königreich zum Stillstand kam.

Als Konsequenz sprang die britische Regierung mit einer Garantie für einen Kredit in Höhe von bis zu 1,5 Mrd. £ (ca. 1,7 Mrd. €) ein, um Lieferketten und Produktion zu stabilisieren.

💣 Cyberangriff auf Jaguar Land Rover - Was ist genau passiert?

Der Angriff wurde nach offiziellen Angaben am 31. August 2025 gemeldet. Ab dem 1. September 2025 stellte JLR die Produktion in seinen britischen Werken vorübergehend ein, nachdem „IT-Systeme beeinträchtigt“ wurden.

Infolgedessen fuhren mehrere Werke herunter, Mitarbeiter wurden nach Hause geschickt und die globale Liefer- und Produktionskette kam ins Stocken.

Der Fall zeigt: Cyberangriffe können nicht nur Daten- oder Imageschäden verursachen, sondern im Extremfall gesamte Produktionsabläufe lahmlegen.

Damit werden Kostenrisiken für Unternehmen enorm, nicht nur durch Lösegeldforderungen oder Datenverlust, sondern durch Lieferkettenunterbrechung, Produktionsausfall, regulatorische Folgen und Aufwand zur Wiederherstellung.

Warum ist dieser Vorfall besonders relevant?

Ein Automobilhersteller ist nicht nur IT-Dienstleister, sondern betreibt Produktion, globale Supply-Chains und tausende von physischen Komponenten sowie Steuerungssysteme. Ein erfolgreicher Angriff kann daher weitreichende und unmittelbare reale Auswirkungen haben

Der Fall zeigt, wie Betrieb, Produktion und Lieferketten durch einen Cybervorfall lahmgelegt werden können und dabei neben der IT weite Teile jeglicher Unternehmensbestandteile betroffen sein können.

Er unterstreicht, dass Unternehmen nicht nur Datenverlust riskieren, sondern massive Kosten, Stillstand, staatliche Interventionen, was wiederum Breite und Tiefe der Risiken von Cyberangriffen verdeutlicht.

👉 Warum ist Inventarverwaltung in der Security wichtig?

Die Asset- bzw. Inventarverwaltung ist häufig ein unterschätztes Element in der IT- und Cybersecurity. Dabei ist sie eine Grundvoraussetzung für gezielte Schutzmaßnahmen und Rahmenbedingungen für einen vollumfänglichen strategischen Ansatz.

Hier sind die wichtigsten Gründe:

1️⃣ Übersicht über Angriffsflächen - Gibt es ausreichend hochwertige Daten?

Wenn Sie nicht genau wissen, welche Hard- und Software, Netzwerksysteme, IoT-Geräte, virtuelle Maschinen oder Cloud-Services in Ihrem Umfeld vorhanden sind, können Sie keine fundierte Risikoanalyse durchführen:

- Ohne Inventar wissen Sie nicht, welche Systeme aktuell sind, welche mit veralteten Sicherheitsmechanismen laufen, oder gar welche unberechtigt im Einsatz sind.

- Ein Unternehmen wie JLR hat vermutlich Tausende von Anlagen, Maschinensteuerungen, Netzwerkkomponenten. Wenn hierbei nur ein Segment nicht inventarisiert ist, entsteht eine unerkannte Schwachstelle.

Übersicht und Transparenz sind die Grundlagen jeden Handelns und brauchen Daten aus allen erdenklichen Quellen. Diesen "Single Point of Administration" kann man innerhalb der Inventarverwaltung erschaffen und dann für kritische Vorfälle gezielt nutzen.

2️⃣ Priorisierung von Schutzmaßnahmen - Sind Prioritäten vorab klar definiert?

Mit einer vollständiger Inventarliste können Sie kritische Assets identifizieren (z. B. Produktionssteuerungssysteme, Fertigungsroboter) und entsprechend priorisieren: welche Systeme haben höchste Geschäftsrelevanz, welche könnten bei Ausfall große Schäden verursachen.

Prioritäten müssen auch ohne Cybervorfall immer bekannt sein und sich auf echten Daten stützen und wieder und wieder erneut diskutiert werden, so dass man die passende Nachschärfung hat.

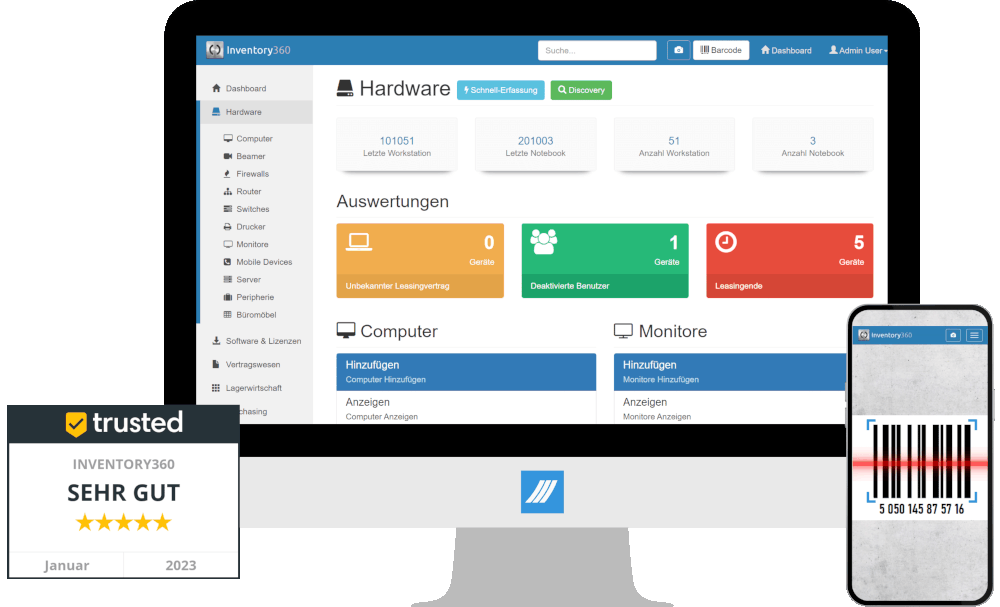

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

3️⃣ Schwachstellen-Management und Patchmanagement - Kennt man die Schwachstellen oder muss man die Daten mühselig zusammensuchen?

Wenn bekannt ist, welches System mit welcher Software läuft, lassen sich Schwachstellen schneller lokalisieren und beheben:

- Welche Maschinen laufen mit veralteter Firmware?

- Welche Geräte sind überhaupt noch aktiv?

- Welche Dienste werden nicht mehr unterstützt?

Eine Inventarverwaltung garantiert diesen Überblick durch dauerhafte und hochwertige Daten von Geräten, Software und Lizenzen.

4️⃣ Reaktion im Falle eines Cyberangriffs - Konnte man schnell genug reagieren?

Im Ereignisfall (wie bei JLR) zählt jede Minute, denn diese kostet "bares Geld":

- Welche Assets sind betroffen?

- Welcher Teil der Infrastruktur muss isoliert werden?

- Welche Systeme müssen zuerst wiederhergestellt werden?

Wenn Daten über das Inventar unvollständig sind, verzögert sich die Analyse und Wiederaufnahme der Produktion. Durch hochwertige Daten im Rahmen der Inventarverwaltung kann gewiss dieser Fall erheblich beschleunigt werden.

5️⃣ Compliance und (Cyber-)Versicherung - Wurden alle Auflagen eingehalten?

Gesetze und Regulierungen (z. B. Datenschutz, Industrie 4.0 Sicherheitsanforderungen) erwarten Nachweise über ein Assetmanagement.

Auch Versicherungen verlangen häufig, dass Versicherte ihre IT-Assets inventarisiert haben, andernfalls drohen Prämienanpassungen oder Ausschlüsse.

Ein Unternehmen mit Produktionsausfall wegen Cyberangriff (wie JLR) wird streng geprüft, ob Sicherheitsvorkehrungen und alle notwendigen Daten vorhanden waren.

Eine Inventarverwaltung ist also nicht nur ein reiner Vorwand sondern unterstützt vielfältig und kann hohe Kosten nachgelagert auch vermeiden und beim Gesetzen, Regulierungen und Versicherungen unterstützend wirken!

6️⃣ Risiken für Lieferketten

Im Fall von JLR war nicht nur der eigene Betrieb betroffen, sondern die Lieferkette.

Wenn Sie nicht wissen, welche externen Assets oder Systeme integriert sind (z. B. Werkzeuge, Zulieferer-Anlagen, IoT-Sensoren), können Angriffe über Dritte leichter erfolgen. Inventarverwaltung hilft, auch diese „versteckten“ Elemente sichtbar zu machen.

Wissen über das gesamte Ökosystem helfen auf vielen verschiedenen Ebenen Risiken zu erkennen, zu vermeiden, aber auch Daten grundsätzlich unter Kontrolle zu behalten. Hierfür eignet sich auch eine Inventarverwaltung besonders gut, wenn Geräte- und Software-Daten zusammen betrachtet werden.

📃 Fazit - Eine Inventarverwaltung hilft vorab Risiken zu minimieren!

Der Jaguar Land Rover-Fall ist ein Weckruf: Ein Cyberangriff kann ganze Werke stilllegen! Milliardenkosten können die Folge sein.

In diesem Kontext ist eine gute Inventarverwaltung keine Luxusmaßnahme, sondern ein Fundament für Sicherheitsstrategie und Resilienz.

Machen Sie sich als Geschäftsführer aber auch Admin klar, wie Daten in Ihrem Unternehmen positiv wirken können. Egal bei der Inventarverwaltung aber auch anderen Themen haben Sie immer Synergien, die aktiv genutzt die Wettbewerbsfähigkeit erhöhen und Risiken minimieren können.