🆘 Jeder ist betroffen – Es ist nur eine Frage der Zeit!

Die Cyberangriffe wurden vermehrt an Hochschulen, Industriebetrieben aber auch Technologie-Unternehmen in 2022/2023 durchgeführt.

Ein kleiner Auszug aus bekannten Fällen, zeigt die Dramatik und Verbreitung der Bedrohung:

Die Bandbreite der betroffenen Unternehmen, öffentlichen Verwaltungen oder auch Einzelpersonen ist vielfältig und zugleich die Liste der nicht öffentlichen Vorkommnisse mit hoher Wahrscheinlichkeit sehr lang. Betroffene verlieren an Reputation, haben wirtschaftliche Einbußen bis zur Insolvenz und zugleich die Privatpersonen psychologische Nachwirkungen.

Im Internet herrscht Krieg! – Der Schutz des eigenen Unternehmens und seiner Mitarbeiter hat daher oberste Priorität und sollte Bestandteil jeder Strategie sein.

Für IT-Administratoren ist somit nicht die Frage, ob sondern nur, wann der nächste Versuch eines Hackerangriffs bevorsteht. Die Absicherung von Systemen, der Schutz von Mitarbeitern und zugleich die Wahrung eines stabilen Betriebs sind elementare Bestandteile der eigenen Motivation!

ℹ Allgemein: Status Quo - IT-Sicherheit

In Deutschland ist das BSI für die Einhaltung und der Definition der IT-Sicherheit zuständig. Jährlich erscheint ein Bericht zur Lage der IT-Sicherheit mit aktuellen Bewertungen der Bedrohungslagen.

Im Jahr 2022 wurden die folgenden Top 3 Bedrohungen identifiziert:

Quelle: https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node.html

Die Unterteilung in 3 Hauptfelder zeigt auch die hohe kriminelle Energie, die im jeweiligen Bereich aufgewendet wird. Im gesellschaftlichen Bereich steht die Übernahme der Identität und die Erlangung von Kreditkarten-Daten und die Täuschung von Online-Käufen im Fokus.

Dagegen ist im wirtschaftlichen Sektor die Erpressung über einen Ransomware-Angriff gängig geworden und hat sich zu einem lukrativen Geschäft entwickelt. Hierbei wird meist ein Online-Server mit wichtiger Bedeutung (ERP-System oder Datenserver mit sensiblen Informationen) angegriffen und die dortige Festplatte verschlüsselt.

Die dritte Säule für die Bewertung der Bedrohungslage ist die öffentliche Verwaltung und der Staat. Fallen hier Systeme aus oder werden in Ihrer Leistungsfähigkeit beeinflusst, dann entstehen innerhalb sehr kurzer Zeit hohe Schadenssummen. In 2022, aber auch schon in 2023 gab es zum Beispiel vermehrt Angriffe auf Städte und Kommunen, die danach wochenlang keinerlei Dienstleistungen für die Allgemeinheit erbringen konnten.

Laut dem Bitkom stieg die Schadenssumme für die deutsche Wirtschaft in 2022 auf rund 203 Milliarden Euro (Vergleich 2021 223 Milliarden).

Je nachdem in welchem Umfeld der IT-Administrator arbeitet, gibt es somit unterschiedliche Risiken und Bedrohungen, die zu beachten sind. Somit muss ein technisch komplexer Sachverhalt in dem jeweiligen Kontext bewertet werden und die passgenauen Maßnahmen durchgeführt werden.

⚡ Was sind Cybercrime-Trends?

Der Kampf zwischen Unternehmen und den Hackern treibt die Angreifer zu immer neuen Ideen und Höchstleistungen. Hierdurch entstehen immer neue Variationen, um in die Unternehmen einzudringen, aber auch um sehr lange unbemerkt zu bleiben.

Folgende Variationen sind aktuelle Trends:

- Ransomware-Angriffe

Der klassische Erpressertrojaner ist weiterhin sehr beliebtes Mittel, da die Zahlung des Lösegeldes sehr hohe Einnahmen mit geringem Risiko auf Hackerseite verspricht.

- Ransomware-Angriffe (plus Datenleaks)

Zusätzlich zum klassischen Angriff wird gedroht Daten im Darknet zu veröffentlichen, um dem Unternehmen noch mehr zu schaden. Durch solche Informationen werden Innovationsdaten zu Produkten öffentlich, Mitarbeiter eventuell gefährdet, Zahlungsdaten offengelegt oder auch sensible Gesundheitsdaten für jeden lesbar gemacht.

- APT (Advanced Persistent Threats)

Hierbei sind zielgerichtete Angriffe auf besondere Zielgruppen (z. B. Geschäftsführer, IT-Admins mit Zugang zu wichtigen Systemen) gemeint. Das langfristige Einnisten in Netzwerke und Ausweitung von Nutzerrechten und die Erlangung von Informationen für unterschiedliche Erpressungsversuche oder für die Weitergabe sind die primären Ziele.

- Social Engineering

Getarnte Hacker versuchen als vermeintlicher Chef, Kollege oder eine bekannte Privatperson zu wirken. Durch das gewonnene Vertrauen sollen Zahlungen für Rechnungen durchgeführt werden oder Informationen freiwillig an die getarnte Person weitergegeben werden.

- KI-gestützte Fakes

Durch die künstliche Intelligenz lassen sich Gesichter und Stimmen in Videos ohne großen Aufwand imitieren. Der Angegriffene kann gar nicht unterscheiden, ob es hierbei um einen Hacker geht und interagiert mit dieser Person und gibt Informationen und Geschäftsgeheimnisse eventuell Preis.

Wie kann man diesen technisch aufwändigen Maßnahmen gegenübertreten? Was sind nachhaltige Konzepte und Mittel, damit die IT-Sicherheit gewährleistet wird? Wie kann das Wissensniveau der Mitarbeiter bezüglich solcher immer wiederkehrenden Bedrohungen erhöht werden? – Dazu im nächsten Abschnitt mehr, denn es geht nur über diesen Weg die Sicherheit zu erhöhen!

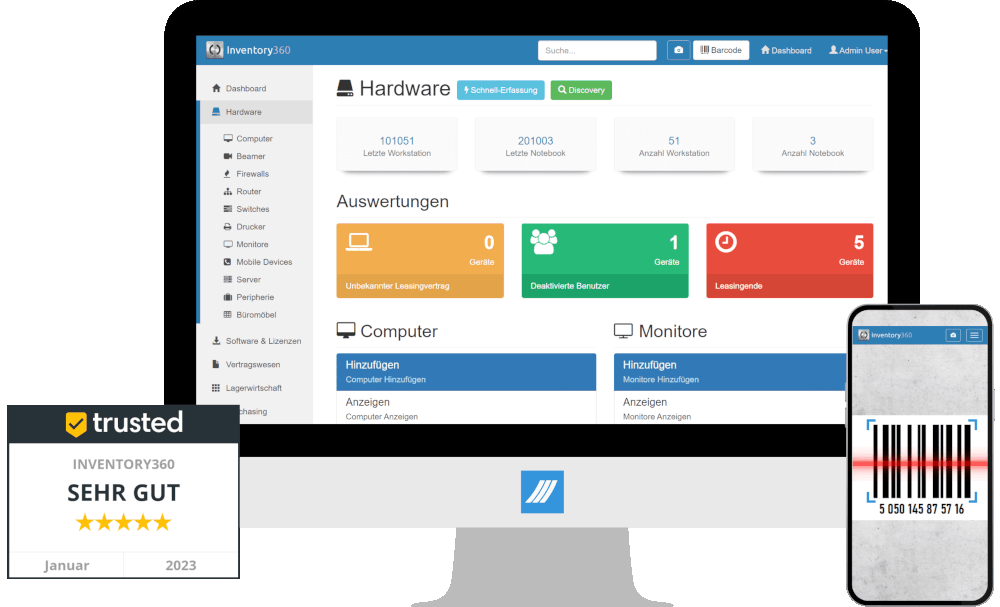

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

👮♂️ Faktoren für hohe Sicherheit

Ohne Sicherheit ist keine Freiheit.

Im Alltag der Menschen ist die Technik allgegenwärtig geworden. Einkaufen, allgemeine Kommunikation wie Chatten oder SMS, IP-TV, minutengenaue Nachrichten aus jedem Winkel der Erde sind ohne die passende Technologie und einem reibungslosen Ablauf auf ein entsprechendes Enterprise-Niveau zu heben.

Doch was garantiert den 24/7 Betrieb in unserer heutigen Zeit:

- Hohe Sensibilisierung des Top-Managements

Sicherheit muss ein Thema im oberen Management sein, damit die Risikoabwägung in geschäftlichen Entscheidungen berücksichtigt werden kann.

- Passender Überblick über die gesamte IT-Infrastruktur und Produktionslandschaft

Mittelgroße Unternehmen haben hunderte Server, verteilte Netzwerke, eine enorme Menge an Endgeräten, sehr viel Software ob lokal oder in der Cloud aktiv in Nutzung. Die Überwachung dieser Assets und Dienste, den Blick auf das Ganze und die Einschätzung zum aktuellen Zustand sind sehr wichtige Komponenten, um Sicherheit jeden Tag aufs Neue zu planen und garantieren.

Für diese wichtige Aufgabe bieten sich Tools, wie z. B. eine Inventarverwaltung in Kombination mit ITSM- und IT-Sicherheits-Tools an.

- Einsatz von automatischen Monitoring-Diensten für die Zustände auf Servern, der Produktionsanlagen oder vernetzter Prozesse zwischen Abteilungen oder Unternehmen

Um lückenlos eine Überwachung zu gewährleisten, bieten sich Systeme wie PRTG, Icinga, aber auch viele andere Drittsysteme an. Ziel ist dabei unterschiedliche Szenarien (z. B. normale CPU-Auslastung, Erreichbarkeit von Netzwerken oder Verfügbarkeit von Diensten) garantieren zu können.

- IT-Fachkräfte in ausreichender Menge

Zur Durchführung von wichtigen Projekten werden Inhouse-Fachkräfte immer wichtiger, damit die Kompetenz im Unternehmen bleibt, aber auch die wichtigen Services aus der eigenen IT betrieben werden können. Die Beschaffung und Planung zwecks Personalbedarf haben somit auch Auswirkungen auf die IT-Sicherheit.

Weiterhin besteht immer die Möglichkeit auch Services von IT-Dienstleistern mit einzubeziehen, da hier der kurzfristige Bedarf schnell und adäquat gedeckt werden kann.

- Definierte Mitarbeiter-Maßnahmen zu jedem erdenklichen Thema (z. B. Nutzung von Warenwirtschaftssystemen, IT-Sicherheit, Datenschutz etc.)

Das Einfallstor Nummer 1 ist und bleibt der eigene Mitarbeiter! – Mitarbeiter müssen sich technologisch immer besser auskennen, auch das passende Mindset für Veränderungen haben und zudem die üblichen Angriffsmethoden kennen.

Somit sind geschulte Mitarbeiter ein sehr wichtiges Merkmal von Unternehmen ohne Sicherheitsvorfall.

- Hohe Investitionsbereitschaft in 24/7 laufende Systeme, Schulungen und Zertifizierungen, Forschung und Entwicklung von Abwehrmaßnahmen gegen Hacker

Entscheider in den IT-Abteilungen wissen, um die starke Wirkung von moderner Technologie und deren Möglichkeiten schneller zu agieren als die Angreifer selbst. Damit die Sicherheitsmaßnahmen funktionieren, werden dauerhaft Investitionen in das gesamte Thema benötigt.

Existiert das Verständnis, dass dies keine Kosten sondern Investitionen sind und dafür ein Teil des Budgets jedes Jahr eingeplant werden muss, ist dies schon ein sehr guter Weg.

- Notfall-Management für aufkommende Desasterfälle

Bei Erfolg eines Hackerangriffs braucht man den maßgeschneiderten Katalog an Gegenmaßnahmen und Strategien, um schnell wieder das Unternehmen handlungsfähig zu machen. Jede Ausfallminute kostet viel Geld und erhöht zugleich die Gefahr, dass die Angreifer noch mehr Daten erhalten und diese gegen das Unternehmen verwenden.

Ein sehr wichtiger Aspekt ist auch das Training solcher Notfall-Konzepte, denn meist kennen nicht alle Abteilungen die genauen Abläufe.

Als IT-Administrator sind Sie für viele Aspekte der oben beschriebenen Sicherheitsfaktoren verantwortlich. Ohne Tool-Unterstützung wird es fast aussichtslos sein, dass die vielfältigen Ziele für ein kleines Team oder einzelne Personen erreichbar sind. Die Lösung ist häufig der Einsatz einer Inventarverwaltung!

🕑 Genaue Maßnahmen in Kürze!

In Kürze werden wir die genauen Maßnahmen zur Erhöhung der Sicherheit durch eine Inventarverwaltung im Detail beschreiben. Hierbei erfahren Sie, was konkrete Maßnahmen sind, wie Sie als IT-Administrator Zeit sparen und zugleich effizienter sein können.

Vorab schon mal ein paar Artikel, die Sie dazu kennen sollten:

📃 Fazit

IT-Sicherheit ist ein wichtiger Bestandteil jeder modernen Unternehmensumgebung und sollte alles andere als ein Quickie bleiben. Doch wie auch im Privatleben gilt: Safety first!

Eine effektive Inventarverwaltung kann enorm dazu beitragen, dass die IT-Sicherheit verbessert wird.

Indem sie die Netzwerke und Systeme überwacht, die Veränderungen erkennt und entsprechende Anpassungen vornimmt, hilft sie den IT-Administratoren bei der Verwaltung der Sicherheit ihrer Umgebung.

Durch die Überwachung aller Assets in einem Netzwerk können potenzielle Bedrohungen frühzeitig erkannt und im Falle eines Angriffs rechtzeitig abgewehrt werden.

Eine professionelle Inventarverwaltung kann auch dazu beitragen, dass interne Prozesse optimiert werden. Mit einer zentralisierten Asset-Verwaltungslösung können Benutzer Zugriff auf alle relevanten Informationen zu einem bestimmten Asset haben.

Dies ermöglicht es ihnen, effizienter zu arbeiten und so Zeit und Kosten zu sparen.

Insgesamt hat eine Inventarverwaltung nicht nur den Vorteil, die IT-Sicherheit zu verbessern, sondern auch andere Teile des Unternehmens durch Effizienzsteigerung in Bezug auf interne Prozesse zu unterstützen. Und letztlich gibt Ihnen das die Sicherheit im Alltag geschützt unterwegs zu sein.

Es ist daher wichtig, dass Unternehmen über eine professionelle Inventarverwaltung verfügen, um den Erfolg des Unternehmens langfristig sicherzustellen.