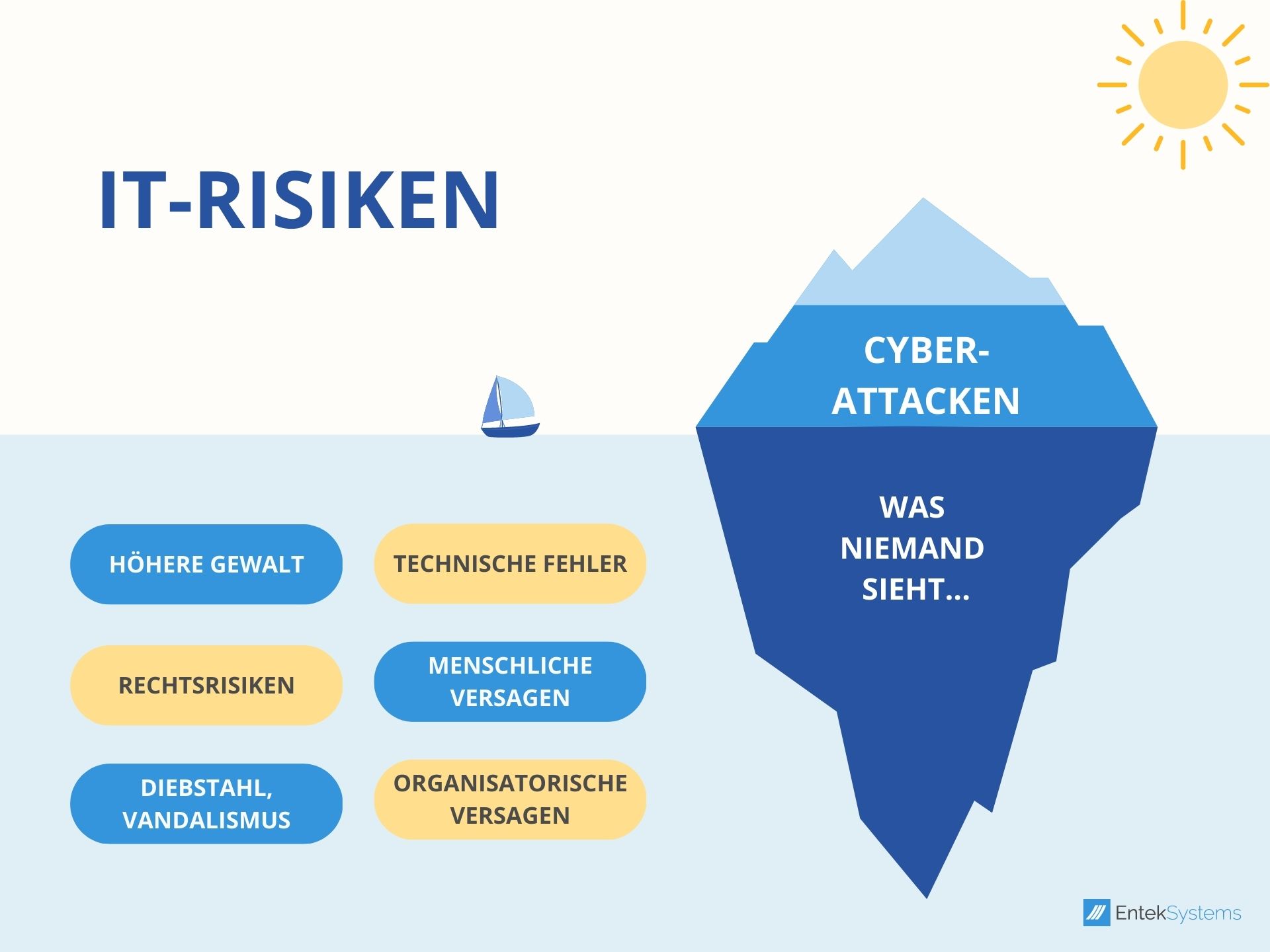

🧨 Welche IT-Risiken existieren für die eigene Infrastruktur?

Gute IT-Sicherheit ist nicht nur für die IT-Abteilung lebensnotwendig, sondern bildet den sicheren Hafen für jedes Unternehmen.

Präventive Konzepte, eine einheitliche Sicherheitsstrategie und die Einbindung aller Mitarbeiter in Maßnahmen und Ideen ist dabei der Garant für Sicherheit.

Folgende Risiken existieren für die eigene Infrastruktur:

- Cyber-Attacken: Je nach Variation und Aufwand des Angreifers muss hier ein hohes Maß an Sicherheit auf technischer und organisatorischer Ebene existieren.

Mehr Infos dazu in unserem Artikel „Safer IT – Gib Hacks keine Chance!“

- Technische Fehler: Technische Ausfälle sind ärgerlich und stellen leider keine Besonderheit dar. Die meisten Prozesse laufen in den Unternehmen 24/7 und unterstützen die Wertschöpfung in Logistik, IT, Verwaltung und allen anderen Bereichen.

Zu den häufigsten Fehlern zählen Stromausfälle, Systemfehler, Datenverluste oder wartungsbedingte Ausfälle.

- Menschliches Versagen und organisatorisches Versagen: Das Einfallstor Nummer 1 ist und bleibt der Mensch, denn dieser lässt sich mit dem entsprechenden Aufwand noch sehr einfach manipulieren. Zweitens ist es bei nicht gut aufgestellten Organisationen möglich ebenso betrügerische Aktionen durchzuführen.

Einige Beispiele wären die versehentliche Weitergabe von sensiblen Informationen, Missachtung von Sicherheitsregeln und -Vorgaben, die Ausweitung von unberechtigtem Zugriff auf IT-Systeme, Gebäude oder Mitarbeiter-Konten.

- Höhere Gewalt: Brände, Überflutungen oder andere Effekte durch Unwetter und Umweltereignisse stellen generelle IT-Risiken dar, da Sie schlicht schwer planbar sind.

In solchen Szenarien (Desaster-Fall) ist ein Notfallplan extrem wichtig, da besondere Prozeduren ablaufen müssen, um die Aufrechterhaltung des Betriebs so schnell wie möglich zu garantieren.

- Rechtsrisiken: Die Einhaltung von rechtlichen Vorgaben stellt per se ein Risiko dar, denn der Aufwand zur Einhaltung ist nicht unerheblich. Gesetzesvorgaben passend einzuhalten, binden finanzielles Kapital und Mitarbeiter. Bußgeld Zahlungen bei Nichteinhaltung und generelle Bußgelder bei Verstößen sind für das eigene Unternehmen je nach Vorsatz und Zeitraum ein durchaus kritisches Thema.

- Interne Probleme (Diebstahl, Vandalismus): Diebstahl und Vandalismus durch Mitarbeiter oder Personen, die als Teil der Lieferkette Zugriff auf Gebäude und Infrastruktur haben, müssen in Konzepten berücksichtigt werden.

Jedes Unternehmen bietet unterschiedliche Angriffsflächen, die es immer wieder neu zu bewerten gilt. – Einen Zustand der totalen Sicherheit gibt es dabei nicht, sondern nur den Zustand, dass ein ausreichend hohes Maß an Kontrolle erlangt werden kann.

👍 So führt man eine IT-Risikoanalyse und -Bewertung durch

Risiko = Bedrohungspotenzial x Anfälligkeit x Ressource

Folgende Schritte sind notwendig:

- Bewertung und Priorisierung der eigenen Kapazitäten:

Habe ich genügend Mitarbeiter und generelle Zeit für die Größe meines Unternehmens?

Welche Maßnahmen lassen sich sofort, mittelfristig und langfristig umsetzen?

- Aufdecken von Bedrohungen

Welche Bedrohungen kenne ich aus der Vergangenheit?

Welche Bedrohungen sind dokumentiert und welche nicht?

- Ermittlung von Schwachstellen

Können Bedrohungen auf bestimmte Schwachstellen in Hardware, Software oder Architektur zurückgeführt werden?

Wie stark beeinflusst mich die Schwachstelle im operativen Tagesgeschäft?

- Bestimmung der Wahrscheinlichkeiten

Wie häufig trat der Fehler in der Vergangenheit auf?

Wie wahrscheinlich ist ein generelles Auftreten der Bedrohung?

- Bewertung der möglichen Auswirkungen durch eine Bedrohung

Kennt man die gesamten Auswirkungen durch die Bedrohung?

Sind alle Fehler und Ausfälle durch die Bedrohung aufgetreten oder kann dies noch passieren?

- Etablierung von Kontroll-Mechanismen

Wie vermeidet man die Bedrohungen präventiv?

Welche Maßnahmen können Schäden minimieren?

Gibt es Kontrollmöglichkeiten den Verlauf der Maßnahmen zu messen und nachträglich zu bewerten?

- Ausarbeitung von Notfallplänen und weitreichenden Kontroll-Standards

Hat man im Desaster-Fall einen Notfallplan?

Wie häufig werden diese Pläne getestet?

Wie gut kennen die Mitarbeiter die Strukturen und Vorgaben solcher Szenarien?

- Dokumentation von Ergebnissen

Gibt es Dokumentation über Bedrohungen, Schwachstellen und deren Historie?Kennen die IT-Mitarbeiter diese Informationen und können dadurch Fehler in Hardware, Software und in anderen Themen verhindern oder minimieren?

Die Risiko-Bewertung legt offen, wo das eigene Unternehmen Stärken und Schwächen hat. Die offen gelegten Risiken sollten Motivation für zukünftige Schritte sein und den eigenen Ansporn befeuern beim gesamten Thema nicht loszulassen.

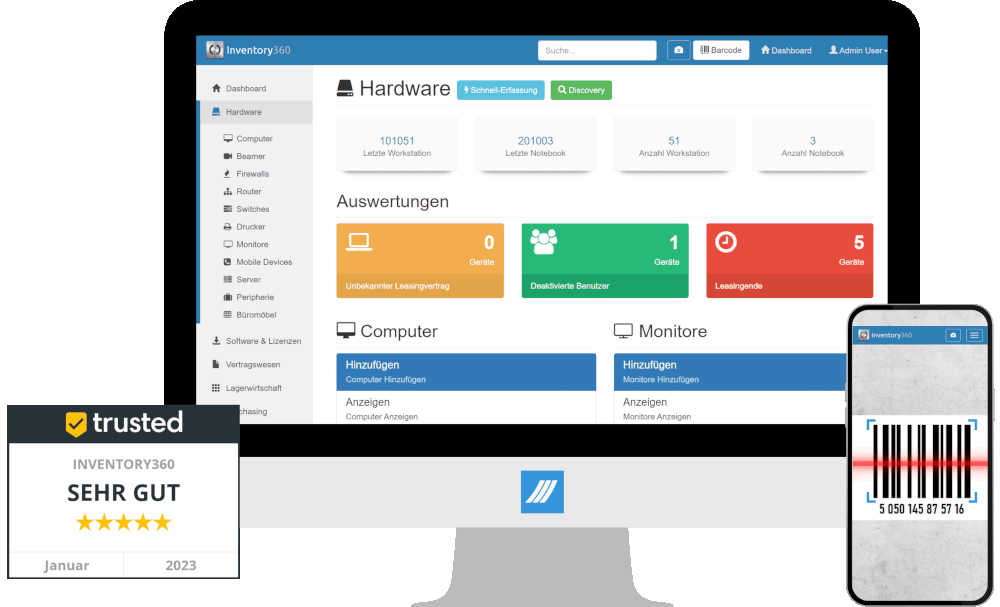

💡 Wie kann IT-Asset-Management bei der Risko-Analyse und -Bewertung helfen?

Ohne aktuelle und korrekte Asset-Informationen kann keine Einschätzung zur aktuellen Lage gemacht werden. Die oftmals schlechte Datenqualität im Vorfeld verhindert die Risiko-Analyse und verzögert die Bewertung im Schadensfall oder davor.

Genau an diesem Punkt kann eine Inventarverwaltung helfen die notwendigen Daten zu liefern:

- Aktuelle Asset-Informationen: Basisdaten wie Seriennummer, Software-Stände aber auch manuell gepflegte Prozess-Daten

- Historien-Informationen: Ein Asset durchlebt innerhalb seines Lebens viele Zyklen und ist von der Beschaffung, Inventarisierung, Wartung und Verschrottung in unterschiedlichsten Szenarien im Einsatz

- Universelles Datenmodell: Unternehmen mit sehr verschiedenen Anforderungen können diese über das Customizing (spezielle Datenfelder für Hardware und andere Kategorien) abbilden und den eigenen Prozess sehr gut abbilden

- Automatische Inventarisierung: Durch den Autodiscovery-Prozess können über einen oder mehrere Satelliten die unterschiedlichsten Hardware-Assets gefunden und deren Daten aktuell gehalten werden

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

💾 Wie kann eine Risiko-Bewertung Teil der Asset-Daten werden?

Als Defacto-Standard im Risiko-Bereich hat sich die Definition von Risikoklassen bewährt. Diese können genauer definiert sein, z. B. in einem System von 1 bis 10 oder auch allgemeiner mit 3 unterschiedlichen Stufen.

Genaue Definition der Risiko-Klassen: 1 bis 10

Komplexe Risiko-Klassen erlauben sehr genaue Definitionen für sehr unterschiedliche Szenarien. Hierbei muss aber die nötige Zeit für die ausreichende Bewertung des Assets zur Verfügung stehen.

Tendenziell entscheiden sich KMUs eher nicht für die komplexe Variante, da Aufgaben aus dem Tagegeschäft schon den großen Teil der Zeit wegnehmen. Daher wird wenigstens zu einem Risiko-Klassen-Modell mit allgemeinen Charakter geraten, um das Sicherheitsthema in den Asset-Daten zu verankern.

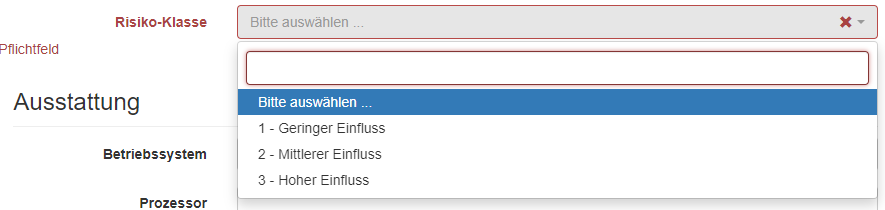

Allgemeine Definition der Risiko-Klassen: 1 bis 3

Allgemeine Risiko-Klassen bieten die Chance, dass Sie auf sehr viele Asset-Kategorien anwendbar sind und damit sich auch für „Nicht IT-Assets“ eignen.

Folgende Logik ist hier aus dem Tagesgeschäft geläufig:

- Klasse 1 - Geringer Einfluss:

Geringer Einfluss auf das Tagesgeschäft oder die betrieblichen Prozesse und daher vollkommen unkritisch. Es wird keine Störung und kein Ausfall durch solche Assets hervorgerufen.

- Klasse 2 - Mittlerer Einfluss:

Assets dieser Klasse können betriebliche Prozesse stören, führen aber nicht zu Ausfällen von Produktions-, Logistik- oder Industrie-Prozessen.

- Klasse 3 - Hoher Einfluss:

Die Störung und der Ausfall von betrieblichen Prozessen ist die Grundlage für die hohe Klassen-Bewertung.

Solch grobe Modelle helfen in der Praxis in Unternehmen, die ein generelles Risiko-Management einführen und dieses nur mit einem geringen Zeitaufwand betreiben können.

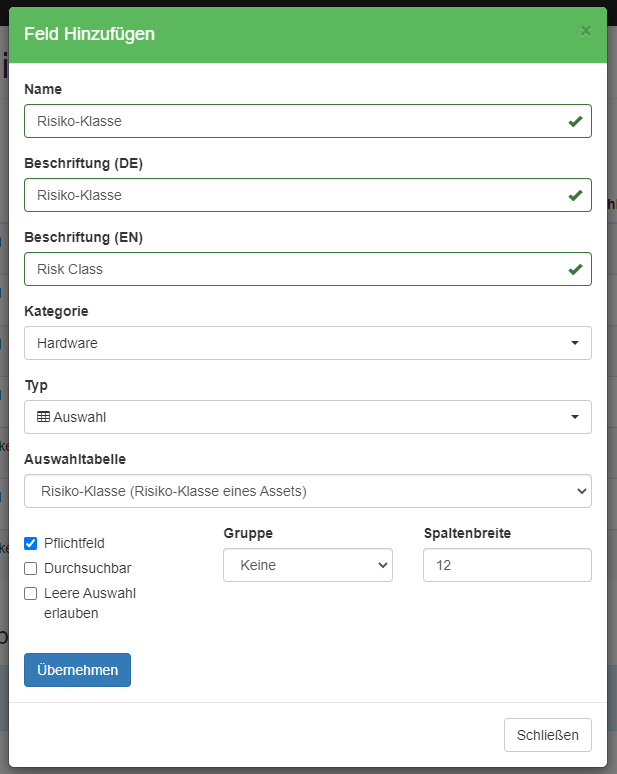

✅ Definition der Risiko-Klassen in der Inventarverwaltung

Als Erstes muss die Risiko-Klassen Auswahl definiert werden, damit diese im System zur Verfügung gestellt werden kann:

Definieren Sie danach in den Assets das Feld „Risiko-Klasse“ und verknüpfen dies mit der passenden Auswahl:

Hierdurch wird die Angabe in der Inventarverwaltung zur Pflichtangabe:

Somit wird die Risiko-Klasse für alle Asset-Kategorien Pflicht und somit ein wesentlicher Baustein für den Start der Risiko-Bewertung. Ohne solche Cluster-Informationen kann der CISO, andere Sicherheitsbeauftrage oder der IT-Mitarbeiter keinerlei Bewertung und Analyse starten.

📣 Benachrichtigung für Hoch-Risiko-Assets

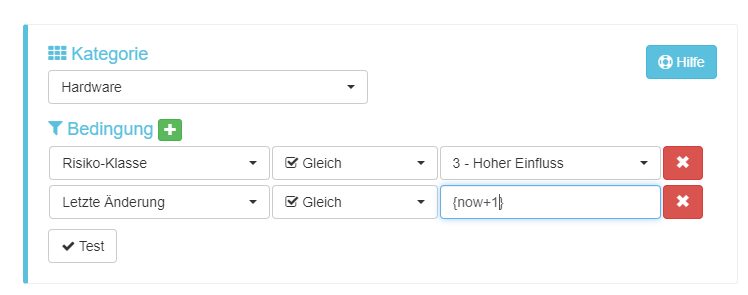

Um Änderungen an Hoch-Risiko-Assets mitzubekommen, benötigen Sie Automatismen, die Sie jederzeit oder zeitverzögert erinnern, wenn Änderungen vorhanden sind.

Die Inventarverwaltung bietet dazu die Assets mit hohem Risiko aufzulisten, an denen innerhalb der letzten 24 Stunden (oder anderer Wert) Änderungen durchgeführt worden:

Folgende Szenarien sind hierbei denkbar:

- Direkte Erinnerungen bei Änderungen an den primären Asset-Daten (z. B. Stammdaten, Ausstattung, Besitzerzuordnungen).

- Gerade bei Status-Änderungen, die einer Änderung im IT-Lifecycle gleichbedeutend sind, muss besonderes Augenmerk auf die Assets gelegt werden.

- Automatismen helfen dem gesamten IT-Team die Kontrolle über die gesamte Infrastruktur zu behalten und können Situation schneller und besser bewerten.

- Dauerhafte Möglichkeit der Anpassung der Benachrichtigungsmöglichkeit hilft auf geänderte Rahmenbedingungen im IT-Umfeld reagieren zu können.

Eine Inventarverwaltung hilft per automatischer Benachrichtigung einen Teil des manuellen Aufwands zu minimieren und die Monitoring-Qualität insgesamt zu erhöhen. Die IT-Abteilung kann den Stress reduzieren und die freien Ressourcen in andere Themen und Projekte investieren.

📃 Fazit

IT-Sicherheit ist in jeder Facette für die IT-Abteilungen in den Unternehmen eine „Kernkompetenz“. Wenn die Infrastruktur gut geschützt werden kann, hat das Unternehmen Wettbewerbsvorteile und kann sich im direkten Vergleich zur Konkurrenz anderen operativen Themen zuwenden.

Im täglichen Arbeiten ist meist sehr wenig Zeit für die IT-Sicherheit übrig, obwohl die Prioritäten anders aussehen sollten. Um die Sicherheit zu gewährleisten sollten Risiko-Klassen als Teil der Asset-Informationen, die Bündelung der restlichen Informationen und der Zugang der gesamten IT-Informationen einfach nutzbar sein.

Die Risiko-Analyse wird der IT-Abteilung helfen präventiv gegenüber Sicherheitsrisiken vorgehen zu können. Prävention ist dabei der Schlüssel im Rahmen einer gebundenen Sicherheitsstrategie und hilft alle Mitarbeiter, Lieferanten und Externe vor Schaden zu bewahren und die Reputation des Unternehmens nicht zu gefährden.

Nutzen Sie also eine Inventarverwaltung und greifen noch weitere Vorteile für sich dabei auf. Am Ende wird die Prozesse-Ebene, die gesamte Wertschöpfungskette und die angegliederten IT-Themen nur profitieren können.